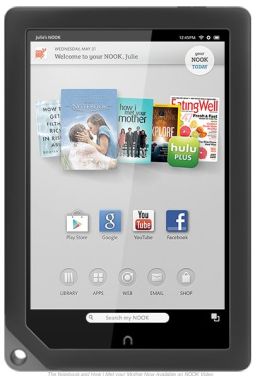

Barnes & NobleのNOOKというAndroidタブレットを買った。もともと同社のe-Readerとして開発・発売されたが、B&N社が電子本事業のビジネスモデルの見直しにあたって、Androidの一切の制約を外してGoogle Playの使えるフルのオープンな比較的安値($149)のAndoidタブレットになったので買ってみた。ちょうど配偶者が仕事先にタブレットを持って行きたがっていたので好機だという事情もあった。

Barnes & NobleのNOOKというAndroidタブレットを買った。もともと同社のe-Readerとして開発・発売されたが、B&N社が電子本事業のビジネスモデルの見直しにあたって、Androidの一切の制約を外してGoogle Playの使えるフルのオープンな比較的安値($149)のAndoidタブレットになったので買ってみた。ちょうど配偶者が仕事先にタブレットを持って行きたがっていたので好機だという事情もあった。配偶者の期待する主なタブレットの用途は現場での簡単な報告書作りだが、複雑なことは自宅でPCでじっくり行うとしても、表計算とかプレゼンテーションも将来的にはできるにこしたことはない。Android Market Placeを探すと数は少ないもののフルフィーチャーのオフィスツールスイートが売られているが、それらに飛びつく前に先ずはタブレットからVPNで自宅のLANに繋いでVCNでPCを操作できるようにしてみた。こうすれば外から自宅のPC上で編集や転送などのファイルの操作ができ、将来的にもインフラとして役立つと考えたから。ファイル転送に関してはDropBoxなどの商用クラウドを使う手もあるが、何時の間にかUIが変わっていたりとか、プライベートなファイルの運命を100%他人に委ねることは個人的にあまり好きではないので、商用クラウドも使ってはいるが限定的。こちらも半プロだからバックアップとかセキュリティとかにはかなりの労力を使っていて、今のところうまく行っている。

VPN経由のVCNによるLAN上のPCアクセスには次の4段階のネットワーク操作が必要。

- タブレットを現場のWiFiに接続

- ダイナミックDNSでタブレットの現在のグローバルIPアドレスからの接続を自宅のファイアウォールに許可させる

- ファイアウォールとの間でVPNを接続

- ターゲットのPCにVCNでアクセス

2)は我が家独特のセキュリティ強化のための動的なIPパケットフィルタリング。ここでは詳しくは触れない。

3)は商用サービスではなく、我が家でいろいろな外部ホストからのアクセスで実績・経験のあるOpenVPNを使って、ファイアウォールをVPNサーバに仕立てた。

4)のVNCで自宅のPCのデスクトップが操作できる。

OpenVPN

OpenVPNの鍵や証明データの生成方法は別項を参照。

クライアント側の*.confファイルタをブレット用にカスタマイズし、nook-vpn.confと名付ける。カスタマイズは基本的に以下の数ヶ所だけ。

- サーバのアドレス(ドメイン名可)とポート番号

- 鍵や証明ファイルのパス(相対パス可)

もしTLSを使う時は、

- サーバ側:「tls-auth ta.key 0」

- クライアント側:「tls-client」「tls-auth ta.key 1」

もしTLSを使うなら、「方向」を合わせなければならない。通常はサーバ側は「0」すなわち入力側、クライアント側は「1」すなわち出力側とする。このとき、後で述べるようにclient.confからクライアントにインストールするclient.ovpnを生成とき、TLS(ta.key)を組み込むのと同時に

key-direction 1と言う行を追加してクライアント側の方向を示さないとハンドシェークができない。

tunインタフェースしかサポートしていないので、複数のAndroidクライアントをサポートするにはクライアントの数だけ別のポート番号でサーバを動かさねばならず、少々面倒。さらに、ドキュメントでは不明な以下の問題がある。

- サーバの*.confファイルに設定するVPNエンドポイントアドレスのネットマスクは最低でも255.255.255.248(/25)

- サーバ側のVPNエンドポイントアドレスはccd/*の指定に関わらず常に一番小さいアドレス、すなわち上記で指定したネットアドレス+1

server 10.0.0.32 255.255.255.248を指定すると

- サーバは必ず10.0.0.33

- クライアントは10.0.0.34~10.0.0.39のいずれか

# Force client and server addressesのように指定してやる。こちらのサイトではサーバとクライアントのアドレスが上記とは逆になるような設定を紹介しているが、我が家では動作しなかった。ただしこのサイトにリストされているtunのエンドポイントアドレスの組み合わせは守らねばならない。

ifconfig-push 10.0.0.34 10.0.0.33

*.ovpnファイルは*.confファイルに鍵や証明データを取り込んで生成する。一々手でやるのは面倒なのでスクリプトを書いたので使ってください。

| [root@gateway ~]# ls -F conf2ovpn.sh* [root@gateway ~]# cd /etc/openvpn/nook-server-keys [root@gateway ~]# ls -F 01.pem ca.key nook-vpn.conf nook-vpn.key server.key 02.pem conf2ovpn.sh* nook-vpn.crt server.crt ta.key ca.crt dh1024.pem nook-vpn.csr server.csr [root@gateway/etc/openvpn/nook-server-keys]# ./conf2ovpn.sh nook-vpn.conf >nook-vpn.ovpn |

生成した*.ovpnファイルは、(マイクロ)SDカードにコピーし、タブレットに挿入する。タブレット上でOpenVPN Connectを起動し、メニュー(右上の八卦見のような「三」のようなアイコン)を開き、「SDカードからインポート」を選ぶ。デフォルトでは/sdcardディレクトリに飛ぶが、NOOKの場合/sdcardは内部SDカードに使用済みで挿入した外部SDカードは/mnt/ext_sdcardにマウントされる(Chromoでも同じことが起きたので、NOOK限ったことでないようだ)ので、ディレクトリを移動してから*.ovpnファイルを選択する。

と言うより、*.ovpnファイルをメイルの添付ファイルとしてタブレット自身に送り、添付ファイルを保存すると「SDカードからインポート」ですぐ見えるのでそこでインポートすればよい。またはタブレットをUSBでホストに接続して、一時的にUSBドライブとして見せて、そこで見えるタブレット側のディレクトリ(例えば「Download」)にコピーしてもよい。

後はサーバ側でOpenVPNを起動し、タブレット側のUIで簡単な設定をするとVPNが開通する。

ここで露見したのは、クライアント(Android)側がすべてのネットワークトラフィックをVPN経由にしてしまうらしいこと。つまり、まるっきりLANの中に入ったようになる。このままでは外のインターネットに接続できないので、サーバのiptablesのNATでVPNからの接続も外のインターネットに行けるようにする。すべてのトラフィックがVPNサーバ経由になるのでパフォーマンスが低下するが、クライアントのオプションを探しても他に解決手段が見つからなかった。

だから、OpenVPNに接続するのは必要な時だけにして、使い終わったら切断するように心がけなければならない。したがって、「Boot時に自動的に接続」のオプションは選んではいけない。

NOOK以外のタブレットによっては(例えばChromo)、tun.koカーネルモジュールがないと騒ぐが、慌てずPlayStoreに行って「TUN.KO Installer」をダウンロードして実行するとインストールされるはず、と思ったが、カーネルモジュールをインストールするためにはこのデバイスを「root」つまりスーパユーザの特権を得なければならず、rootのやり方はデバイスによってさまざまらしいので面倒くさくなってやめてしまった。

VNC

DNS

OpenVPNの設定が悪いのか、タブレットからVPN(LAN内)のDNSが使えないので、VCNでアクセスするPCのIPアドレスを直接入力する必要があった。我が家のLAN上のホストは固定アドレスのDHCPにしているので大きな問題ではない。日本語入力

タブレット側で日本語キーボードを使って入力したテキストは、VNCサーバ(PC)が受け付けない。VNC経由でリモートホストの日本語入力は、タブレット側ではデフォルトの英語キーボードのままにして、リモートのPC側の日本語入力機能を使い、タブレット上のローカルの日本語入力は日本語キーボードと使い分けが必要。タブレットの仮想キーボードでしか試していないが、近々入手する予定のBluetoothの外部キーボードでも同じと期待される。VPNとVNCで最低限のことができるようになった。これから、AndroidのオフィススイートだとかDropBoxだとかのツールを少しづつ加えていくつもりだ。

0 件のコメント:

コメントを投稿